기사상세페이지

[기획-디지털 ID 표준] ⑫산업단체와 포럼 - 신속 온라인 인증(Fast Identity Online, FIDO)

기사입력 2023.10.30 17:23

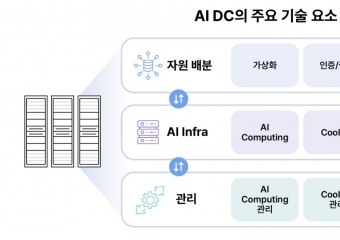

디지털 ID(Digital Identity) 분야에서 상호운용(interoperable)이 가능하고 안전한 서비스 보장을 위한 표준에 대한 수요가 증가하고 있다. 다양한 표준 조직 및 산업 기관이 활동하는 이유다.

디지털 ID 표준을 개발하는 곳은 유럽표준화기구(European Standardisation Organistions), 국제표준화기구(International Standardisation Organisations), 상업 포럼 및 컨소시엄, 국가기관 등 다양하다.

산업단체와 포럼은 공식적으로 표준화 조직으로 간주되지 않지만 디지털 ID 영역을 포함한 특정 영역에서는 사실상의 표준을 제공하고 있다.

몇몇의 경우 이들 단체들이 추가 비준을 위해 자신들이 생산한 사양을 ISO/IEC, ITU 통신 표준화 부문(ITU-T), ETSI 등 표준 기관에 제출할 수 있다.

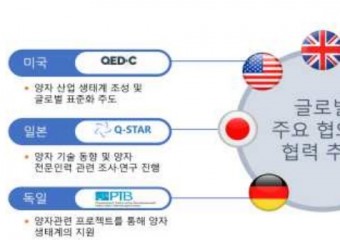

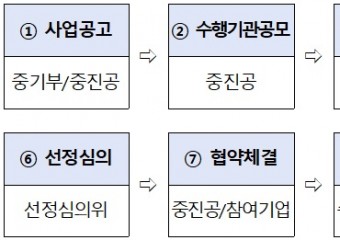

이러한 산업단체 및 포럼에는 △인증기관브라우저 포럼(Certification Authority Browser Forum, CA/Browser Forum) △클라우드 서명 컨소시엄(Cloud Signature Consortium, CSC) △국제자금세탁방지기구(Financial Action Task Force, FATF) △신속온라인인증(Fast Identity Online, FIDO) △국제인터넷표준화기구(Internet Engineering Task Force, IETF) △구조화 정보 표준 개발기구(오아시스)(Organization for the Advancement of Structured Information Standards, OASIS) △오픈ID(OpenID) △SOG-IS(Senior Officials Group-Information Systems Security) △W3C(World Wide Web Consortium) 등이다.

신속 온라인 인증(Fast Identity Online, FIDO)은 2013년 2월 출범한 개방형 산업협회다. 전 세계 비밀번호에 대한 과도한 의존을 줄이는 데 도움이 되는 인증 표준을 개발하고 홍보하는 것을 사명으로 삼고 있다.

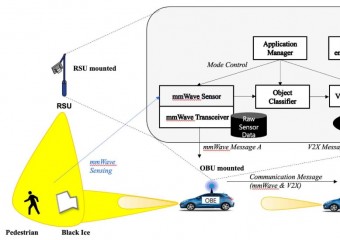

디지털 ID와 관련된 내용은 로밍 인증자와 다른 클라이언트/플랫폼 간 통신을 위한 어플리케이션 계층 프로토콜을 설명하는 클라이언트-인증자 프로토콜(Client to Authenticator Protocol, CTAP)이다.

다양한 물리적 매체를 사용해 이 어플리케이션 프로토콜을 다양한 전송 프로토콜에 결합하고 있다. 클라이언트-인증자 프로토콜(Client to Authenticator Protocol, CTAP) 관련 목차를 살펴보면 다음과 같다.

목차(table of contents)

1. Introduction

1.1 Relationship to Other Specifications

2. Conformance

3. Protocol Structure

4. Protocol Overview

5. Authenticator API

5.1 authenticatorMakeCredential (0x01)

5.2 authenticatorGetAssertion (0x02)

5.3 authenticatorGetNextAssertion (0x08)

5.3.1 Client Logic

5.4 authenticatorGetInfo (0x04)

5.5 authenticatorClientPIN (0x06)

5.5.1 Client PIN Support Requirements

5.5.2 Authenticator Configuration Operations Upon Power Up

5.5.3 Getting Retries from Authenticator

5.5.4 Getting sharedSecret from Authenticator

5.5.5 Setting a New PIN

5.5.6 Changing existing PIN

5.5.7 Getting pinToken from the Authenticator

5.5.8 Using pinToken

5.5.8.1 Using pinToken in authenticatorMakeCredential

5.5.8.2 Using pinToken in authenticatorGetAssertion

5.5.8.3 Without pinToken in authenticatorGetAssertion

5.6 authenticatorReset (0x07)

6. Message Encoding

6.1 Commands

6.2 Responses

6.3 Status codes

7. Interoperating with CTAP1/U2F authenticators

7.1 Framing of U2F commands

7.1.1 U2F Request Message Framing ### (#u2f-request-message-framing)

7.1.2 U2F Response Message Framing ### (#u2f-response-message-framing)

7.2 Using the CTAP2 authenticatorMakeCredential Command with CTAP1/U2F authenticators

7.3 Using the CTAP2 authenticatorGetAssertion Command with CTAP1/U2F authenticators

8. Transport-specific Bindings

8.1 USB Human Interface Device (USB HID)

8.1.1 Design rationale

8.1.2 Protocol structure and data framing

8.1.3 Concurrency and channels

8.1.4 Message and packet structure

8.1.5 Arbitration

8.1.5.1 Transaction atomicity, idle and busy states.

8.1.5.2 Transaction timeout

8.1.5.3 Transaction abort and re-synchronization

8.1.5.4 Packet sequencing

8.1.6 Channel locking

8.1.7 Protocol version and compatibility

8.1.8 HID device implementation

8.1.8.1 Interface and endpoint descriptors

8.1.8.2 HID report descriptor and device discovery

8.1.9 CTAPHID commands

8.1.9.1 Mandatory commands

8.1.9.1.1 CTAPHID_MSG (0x03)

8.1.9.1.2 CTAPHID_CBOR (0x10)

8.1.9.1.3 CTAPHID_INIT (0x06)

8.1.9.1.4 CTAPHID_PING (0x01)

8.1.9.1.5 CTAPHID_CANCEL (0x11)

8.1.9.1.6 CTAPHID_ERROR (0x3F)

8.1.9.1.7 CTAPHID_KEEPALIVE (0x3B)

8.1.9.2 Optional commands

8.1.9.2.1 CTAPHID_WINK (0x08)

8.1.9.2.2 CTAPHID_LOCK (0x04)

8.1.9.3 Vendor specific commands

8.2 ISO7816, ISO14443 and Near Field Communication (NFC)

8.2.1 Conformance

8.2.2 Protocol

8.2.3 Applet selection

8.2.4 Framing

8.2.4.1 Commands

8.2.4.2 Response

8.2.5 Fragmentation

8.2.6 Commands

8.2.6.1 NFCCTAP_MSG (0x10)

8.2.6.2 NFCCTAP_GETRESPONSE (0x11)

8.3 Bluetooth Smart / Bluetooth Low Energy Technology

8.3.1 Conformance

8.3.2 Pairing

8.3.3 Link Security

8.3.4 Framing

8.3.4.1 Request from Client to Authenticator

8.3.4.2 Response from Authenticator to Client

8.3.4.3 Command, Status, and Error constants

8.3.5 GATT Service Description

8.3.5.1 FIDO Service

8.3.5.2 Device Information Service

8.3.5.3 Generic Access Profile Service

8.3.6 Protocol Overview

8.3.7 Authenticator Advertising Format

8.3.8 Requests

8.3.9 Responses

8.3.10 Framing fragmentation

8.3.11 Notifications

8.3.12 Implementation Considerations

8.3.12.1 Bluetooth pairing: Client considerations

8.3.12.2 Bluetooth pairing: Authenticator considerations

8.3.13 Handling command completion

8.3.14 Data throughput

8.3.15 Advertising

8.3.16 Authenticator Address Type

9. Defined Extensions

9.1 HMAC Secret Extension (hmac-secret)

10. IANA Considerations

10.1 WebAuthn Extension Identifier Registrations

11S ecurity Considerations

Index

Terms defined by this specification

Terms defined by reference

References

Normative References

Informative References

IDL Index

![Korea Digital ID(iNIS) 2(디지털 ID 산업의 발전 전략 [출처=iNIS]).jpg](http://www.stdnews.kr/data/editor/2310/thumb-20231030172436_1bfe2863f79d3dde92e7bc740f5f1949_we7e_700x273.jpg)

![[특집-ISO/IEC JTC 1/SC 17 활동] 35. Result of voting on SR Ballot for ISO/](http://www.stdnews.kr/data/file/news/thumb/thumb-3555379571_4cufp2BH_756bcefa64e6169e58646ad7b061ecbec455fb11_340x240.jpg)

![[특집-ISO/IEC JTC 1/SC 17 활동] 34. Result of voting on SR ballot for ISO/](http://www.stdnews.kr/data/file/news/thumb/thumb-3555380113_kIQxAlfN_727cc6e35ccb9d5e6c07574a3b3a2ab9db104d48_340x240.jpg)

![[특집-ISO/IEC JTC 1/SC 17 활동] 33. Result of voting on SR ballot for ISO/](http://www.stdnews.kr/data/file/news/thumb/thumb-32068165_R52GPIij_2bca2660198a937d2534db7bfd9fc8174a76cfa2_340x240.jpg)

![[특집-ISO/IEC JTC 1/SC 17 활동] 32. Result of voting on SR Ballot for ISO/](http://www.stdnews.kr/data/file/news/thumb/thumb-32068165_TxRrtYEa_c36d1a53acc15db7e18fae132ffef64e11bda43c_340x240.jpg)

![[특집-ISO/IEC JTC 1/SC 17 활동] 31. Result of voting on SR Ballot for ISO/](http://www.stdnews.kr/data/file/news/thumb/thumb-3555377690_nrjmWhSf_d9b63299e7f3f52053141cae28f32f7df40b5918_340x240.jpg)

![[일본] 요코하마(横浜), 3월 원격근무로 일하는 50대 여성이 장시간 노동을 강요받아 적응장애가 발병해 산재로 인정받아](http://www.stdnews.kr/data/file/news/thumb/thumb-3555377672_BapV2SmF_41a011a26290be1daa3f6a5220df7b8b6d167f69_340x240.jpg)

![[인도] 마하라슈트라주 식품의약국(Maharashtra FDA), 맥도날드 상품명에 치즈를 잘못 표기해 소비자 기만 지적](http://www.stdnews.kr/data/file/news/thumb/thumb-3743818281_Uu5GpcKZ_6890f33f4b087f58686ed20e46a04bbb79ad883e_340x240.jpg)

![[남아공] 토코만 푸드(Thokoman Foods), 자사 땅콩버터 식품 안전성 재확인](http://www.stdnews.kr/data/file/news/thumb/thumb-3743818281_h5HrK0kT_c2453abdb4577a16b34590f5b8f76de9c2a95469_340x240.jpg)

![[일본] 혼다(ホンダ), 2030년까지 전기자동차(EV)를 중심으로 하는 전동화와 소트프웨어 개발에 10조 엔을 투자할 계획](http://www.stdnews.kr/data/file/news/thumb/thumb-3555381172_1g5z7YDN_4db7699b271b5e9dbbe1a4f6dc69fb01a9881abb_340x240.jpg)

![[일본] 자민당(自民党), 기업이 직원을 고객의 '카스하라(カスハラ)로부터 보호를 의무로 하는 방안을 고려 중](http://www.stdnews.kr/data/file/news/thumb/thumb-3555381172_PCNyaL1v_9f9b79d526b4be07024401e874fe26f618a42e7c_340x240.jpg)

![[일본] 총무성(総務省), 2023년 기준 전국의 빈집은 900만 호로 사상 최고치 기록](http://www.stdnews.kr/data/file/news/thumb/thumb-3555379571_qr01mWC9_fef7fa874e596585a04ee2dae235376595341779_340x240.jpg)

![[특집-기상기후재난] 한국중부발전(주) 신정철 선임 인터뷰 - 행정안전부 뿐 아니라 기상기후 연계조직 모두가 참여하는 협의체가](http://www.stdnews.kr/data/file/news/thumb/thumb-3555374516_iKWwUBas_9c1729f1e3977ee50c398986e7f98d5002a57deb_340x240.jpg)

![[특집-기상기후재난] (주)비밍코어 정성민 대표 인터뷰 - 인공지능(AI) 활용한 기후재난 대처 솔루션 개발](http://www.stdnews.kr/data/file/news/thumb/thumb-3555374391_0JZYhIcj_dca23c54fc7923952082a9d7af92db00b9dd33c9_340x240.jpg)

![[기획-표준 전문가] 한국투자증권 김범수 FC 인터뷰 - 표준전문가 양성 교육이 지속되길 희망](http://www.stdnews.kr/data/file/news/thumb/thumb-3555374114_Np9hM7aC_e6ffa916aade15e1c301badf3132ed3f0551a900_340x240.jpg)

![[특집-기상기후재난] 행정안전부 안전교육 전문인력 유정희 강사 인터뷰 - 기상기후재난예방 전문가 양성 시급](http://www.stdnews.kr/data/file/news/thumb/thumb-3555374240_gOmdLG10_cfc17ed887dccc93f503013bf794ed568a5d40dc_340x240.jpg)

![[특집-기상기후재난] (주)이토스 김형식 대표 인터뷰 - 재난을 사전에 예측·예방할 기술개발 시급](http://www.stdnews.kr/data/file/news/thumb/thumb-32068165_lmUrCBIn_797dc8926bb7d90542546463cc73e6233f0bbb46_340x240.png)

게시물 댓글 0개